推荐使用的一些黑客软件

我的100多款精典黑客小工具(2003年) ipscan 大范围网段快速ipc猜解 svc远程安装/删除win2k服务 3389.vbs 远程安装win2k终端服务 arps...

《半条命Ⅱ》源代码被盗 全球擒获多名嫌犯

【赛迪网讯】6月11日消息称,游戏开发商“Valve软件”公司昨日表示,执法机关日前已经逮捕了几名涉嫌盗取《半条命Ⅱ》源代码的嫌疑人。 Valve软件公司首席执行官GabeNewell在一份声明中表...

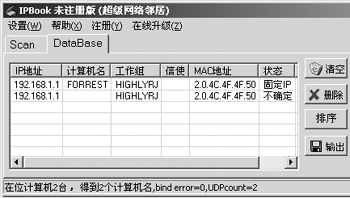

谁共享了文件?超级网上邻居简介

大家都知道,通过“网上邻居”可以共享文件资源,有些学生就利用这个功能,随意共享文件,比如把老师规定的作业共享出来供其他学生抄袭。那么,有没有办法可以知道网络上谁私自共享了文件呢?有的,可以使用“IP...

手把手教你学用扫描器

在INTERNET安全领域,扫描器可以说是黑客的基本武器, 一个好的TCP端口扫描器相当与几百个合法用户的口令及 密码是等同的,这样说一点也不过分! 1,什么是扫描器 扫描器是一种自动检测远程或本地...

PGP密匙的生成以及PGP的基本命令

PGP是国际上十分流行的加密软件,其功能十分强大,可以对各种文件进行加密,生成256位、512位、1024位密匙。 PGP采用公匙加密体系,用加密算法 生成两个密匙,分别作为公匙和私匙。公匙用来加密...

家庭局域网应用中网络软硬故障的处理

搭建家庭局域网不难,想要一次调通可不是那么容易。不过,难者不会,会者不难,掌握了下面这些小技巧,你就可以轻松解决网络软硬故障了。硬件故障硬件故障主要有网卡自身故障、网卡未正确安装、网卡故障、集线器故...

区分黑客攻击的具体防范措施(一)

摘要:首先阐述目前计算机网络中存在的安全问题,接着分析黑客网络攻击的一般过程,并在此基础上针对网络攻击的具体预防措施进行了讨论和分析。 引言 随着计算机网络的发展,网络的开放性、共享性、互连程度随之...

用WinHex识破有木马的文件

用WinHex识破有木马的文件 目前对我们网上安全威胁最大的是什么?就是木马。木马之所以能进入系统中,是它捆绑在热门软件中。如Exe Bundle就是这样一款软件。它还可以随意设置捆绑程序文件的...

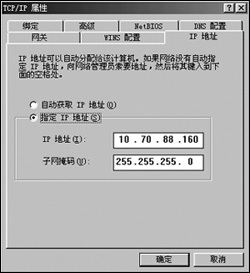

企业局域网:谁“盗用”了我的IP地址

现在的企业基本上都有自己的局域网,你在办公室用电脑的时候是否遇到过本机的IP地址被别人盗用的情况?平时用的好好的电脑,某天开机联网时,突然屏幕上出现如图1的提示。如果有,则说明你电脑的IP地址与别人...

系统后门的真面目

他们就努力发展能使自己重返被入侵系统的技术或后 门.本文将讨论许多常见的后门及其检测方法. 更多的焦点放在Unix系统的后门, 同时讨论一些未来将会出现的Windows NT的后门. 本文将描述如何...

网络安全的重要性与迫切性

信息科技的迅速发展,Internet已成为全球重要的信息传播工具。据不完全统计,Internet现在遍及186个国家,容纳近60万个网络,提供了包括600个大型联网图书馆,400个联网的学术文献库,...

如何在你企业内部实施安全意识

如何在你的企业内部实施安全意识(security awareness)计划? 一个企业安全意识计划的目标不仅仅是让所有的员工理解并看重公司信息资产的价值,还要让他们明白如果这些资产的安全受到威胁,...

区分黑客攻击的具体防范措施(二)

2.2源路由欺骗攻击 在通常情况下,信息包从起点到终点走过的路径是由位于此两点间的路由器决定的,数据包本身只知道去往何处,但不知道该如何去。源路由可使信息包的发送者将此数据包要经过的路径写在数据包...

|

2345加速浏览器(安全版)电脑版下载 网页提速 | |||

|

360安全浏览器最新官方电脑版下载(上网安全) | |||

|

qq浏览器电脑版官方版下载(轻快上网) | |||

|

谷歌浏览器电脑最新版本下载(设计简洁) | |||

|

UC浏览器电脑最新官方版下载 | |||

|

猎豹浏览器电脑最新官方版下载 | |||

切换精简版阅读

切换精简版阅读